Optimización de los procesos de la Cadena de Suministro.

Nuestro cliente es una multinacional mexicana referente del sector de la venta y distribución de bebidas, con importante implantación en América y recientemente adquirida por un grupo estadounidense líder en el sector. En su proceso de optimización continua ha emprendido un importante proceso de transformación digital dirigido a dotar de inteligencia y automatización a su cadena de suministro (SCM), desde la gestión de los proveedores, a la cadena de logística y hasta la entrega a sus clientes.

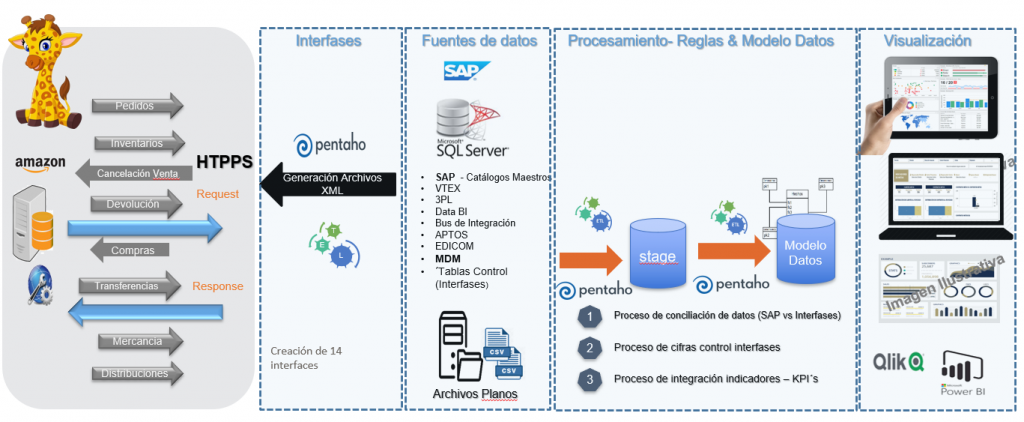

En Bluetab México hemos colaborando con ellos en la definición de los KPIs de las diferentes áreas implicadas (ventas, compras, inventario, gestión de activos, transporte y producción), la construcción del DWH y el diseño de la capa de consumo/visualización sobre Microstrategy. Estamos en el proceso de la generación de parámetros de gestión que además de la descripción de lo que está pasando (KPIs), puedan anticipar de forma predictiva lo que es esperable ante una situación de contexto (KPPs indicadores predictivos clave).

Nuestro cliente ha logrado dotar a sus usuarios de negocio de herramientas de toma de decisión flexibles y automatizadas que permiten la evolución hacia el autoconsumo de información. Actualmente seguimos colaborando con ellos realizando mejoras y nuevos proyectos en el área y está previsto que extendamos el modelo a varias geografías.

CASOS DE ÉXITO